Методы защиты конфиденциальных данных в современных решениях класса Security Suite

Классификация способов компьютерной кражи информации

В самом широком аспекте вопрос кражи конфиденциальной информации рассматривается на сайте Федеральной торговой комиссии США (Federal Trade Commission) в разделе «About Identity theft».

Там идет речь о большом количестве традиционных «некомпьютерных» способов кражи информации, таких как кража кошельков и бумажников, поиск обрывков бумаг в мусоре, звонки от имени представителя финансового учреждения, использование специальных устройств для считывания номеров кредитных карт и других.

Однако помимо всего перечисленного существуют также способы кражи информации с использованием персонального компьютера, которых можно выделить как минимум три. В первом случае пользователь сам передает информацию злоумышленникам, поверив фальшивому запросу на передачу такой информации, который обычно распространяется в виде спам-рассылки по электронной почте. При этом злоумышленники создают фальшивую web-страницу, имитирующую страницу реально существующего банка или другой финансовой организации. Такой тип компьютерных преступлений называется фишингом.

Второй способ кражи конфиденциальной информации основан на слежении за действиями пользователя компьютера и их протоколировании. Такой электронный шпионаж осуществляется с помощью специальных троянских программ, называемых в классификации «Лаборатории Касперского» Trojan-Spies. Одной из самых популярных на данный момент групп Trojan-Spies являются кейлоггеры (клавиатурные шпионы), которые мы подробно рассматривали в предыдущих статьях.

Третий способ кражи конфиденциальной информации — использование вредоносных (чаще всего троянских) программ, занимающихся поиском на компьютере пользователя конфиденциальных данных и скрытой передачей их злоумышленнику. В этом случае злоумышленники могут получить только те данные, которые пользователь счел нужным внести в память компьютера, однако этот «недостаток» компенсируется тем, что участие самого пользователя в передаче конфиденциальной информации не требуется. В классификации «Лаборатории Касперского» программы-похитители носят имя Trojan-PSW.

Способов распространения подробных вредоносных программ достаточно много: они могут активироваться при открытии файла, присоединенного к электронному письму; при нажатии на ссылку в сообщении ICQ; при запуске файла из каталога, находящегося в общем доступе в peer-to-peer сети; с помощью скрипта на страницах содержащих троянские программы веб-сайтов, который использует особенности интернет-браузеров, позволяющие троянцам запускаться автоматически при заходе пользователя на данные страницы; при помощи ранее установленной вредоносной программы, которая умеет скачивать и устанавливать в систему другие вредоносное ПО.

Главная цель вредоносных программ типа Trojan-PSW — добыть разнообразную информацию об операционной системе пользователя и пароли к различным программам и сервисам. Для этого они просматривают все места хранения подобных сведений: защищенное хранилище Windows, ключи реестра и определенные файлы программ, интересующих злоумышленника (обычно это клиенты систем мгновенного обмена сообщениями, систем электронной почты, интернет-браузеры).

После сбора информации в указанных местах троянская программа обычно шифрует ее и сжимает в бинарный файл небольшого объема, который может быть либо отправлен по электронной почте, либо выложен на FTP-сервер злоумышленника.

Принципы работы указанных выше типов вредоносных программ детально рассмотрены в статье «Кража собственности в компьютерных сетях». В настоящей статье мы проанализируем два разных подхода к защите конфиденциальных данных, реализованных в современных системах защиты.

Как реализована защита конфиденциальных данных в большинстве существующих антивирусных продуктов?

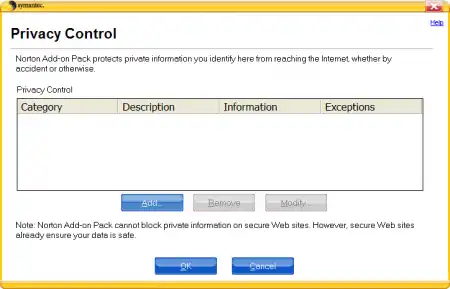

Практически во все современные комплексные системы защиты (Security Suite) включен компонент защиты конфиденциальной информации, обычно называемый Privacy Control. (Заметим, что в некоторых приложениях он объединяется под общим названием с другими, смежными компонентами защиты — к примеру, с антифишинговым.) Основной задачей Privacy Control является защита находящейся на компьютере пользователя конфиденциальной информации от несанкционированного доступа и утечки по каналам передачи данных.

Рассмотрим, каким образом реализована защита конфиденциальной информации в продуктах компании Symantec. Эта компания была выбрана нами потому, что она одной из первых включила в свои решения компонент защиты конфиденциальных данных, после чего другие участники рынка стали использовать аналогичные компоненты.

Еще в конце 1999 года Symantec опубликовала данные о своем продукте Norton Internet Security 2000, в состав которого входил новый компонент Norton Privacy Control. Одной из главных его составляющих являлся модуль защиты конфиденциальных данных Confidential Data Blocking.

Принцип работы этого компонента состоит в следующем: пользователь должен ввести всю информацию, которую он считает конфиденциальной, после чего продукт будет анализировать весь исходящий с компьютера сетевой трафик и вырезать или заменять на незначимые символы (например, «*») содержащиеся в потоке данных конфиденциальные сведения.

Рис. 1. Компонент «Конфиденциальные данные» продукта

Norton Internet Security 2000

Norton Internet Security 2000

Компонент Norton Privacy Control был включен во все новые версии продуктов Norton Personal Firewall и Norton Internet Security.

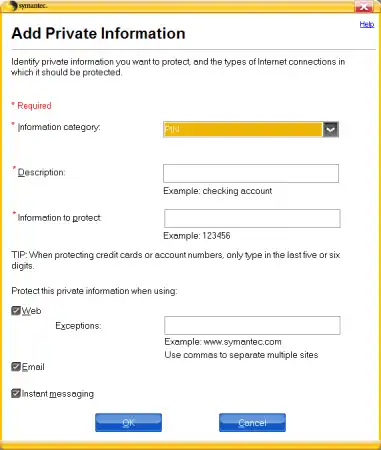

Во флагманском на настоящий момент времени продукте Norton360, выпущенном компанией Symantec в 2007 году, также можно увидеть компонент Privacy Control, но не в основной поставке, а в качестве дополнения (Add-on Pack), доступного для скачивания на сайте компании Symantec.

Рис. 2. Компонент «Блокирование конфиденциальных данных»

продукта Norton360

продукта Norton360

Однако основной принцип работы компонента остался неизменным: так же, как и в продукте Norton Internet Security 2000, существует таблица, куда пользователь может вписывать свои конфиденциальные данные (см. рис. 2).

Недостатки традиционного подхода к защите конфиденциальных данных

Что же заставило авторов программы убрать компонент защиты конфиденциальных данных из списка основных модулей Norton360? Вероятно, тому есть несколько причин. Одна из них лежит на поверхности: на самом деле, такой подход к защите конфиденциальных данных не эффективен, более того, он создает для пользователя лишь иллюзию защищенности!

Так, в описании основных характеристик последней версии продукта Norton Internet Security 2007 первым пунктом следует «Блокирует попытки кражи личной информации». Однако это не соответствует действительности.

Если внимательнее присмотреться к первому окну на рисунке 2, то можно заметить комментарий в нижней части окна, который в переводе на русский звучит так: «Norton Add-on Pack не может блокировать конфиденциальную информацию на защищенных web-сайтах. Однако защищенные web-сайты сами гарантируют безопасность ваших данных». Причина этого замечания проста: общение с защищенными сайтами идет по протоколу, в котором все передаваемые данные шифруются, что не дает возможности какой-либо третьей стороне проанализировать их поток.

Теперь стоит вспомнить, от чего должен защищать компонент защиты конфиденциальных данных — от троянских программ типа Trojan-PSW. А что мешает троянским программам самим шифровать все передаваемые данные? Ничто не мешает, и более 80% троянцев именно так и делают! Поэтому компонент защиты конфиденциальной информации, работа которого основана на анализе трафика и поиске заранее заданных последовательностей данных, предотвратить отправку данных в большинстве случаев не сможет, так как просто не находит их в зашифрованном потоке, передаваемом троянской программой.

Также стоит заметить, что сохранение всех конфиденциальных данных в одном месте после их ввода в окнах, подобных изображенным на рис. 2, само по себе никак не может способствовать повышению безопасности. Наоборот, вместо того чтобы искать данные в нескольких местах файловой системы компьютера, злоумышленнику достаточно будет получить доступ к файлу, используемому компонентом защиты. Несомненно, программа призвана максимально защитить вводимые пользователем данные, но гарантий защищенности это в любом случае не дает.

В качестве примера успешной работы компонента приводится следующая ситуация: если на некой веб-странице вас просят ввести ваш телефонный номер, то, после того как номер введен, NIS 2000 спросит вас, уверены ли вы в том, что хотите отослать конфиденциальные данные.

Однако такое предупреждение не очень поможет в реальной жизни, так как решение о вводе требуемой информации пользователь принимает, исходя из того, вызывает ли у него доверие веб-страница. Если пользователь рассматривает страницу как подлинную, то предупреждение программы его не остановит; если же пользователь считает ее фальшивой, то он даже не начнет вводить какие-либо данные. К сожалению, в последнее время все больше и больше поддельных веб-страниц, создаваемых злоумышленниками, выглядят очень похожими на подлинные страницы финансовых учреждений, и пользователи вводят конфиденциальные данные на них, несмотря на предупреждения программ защиты.

Альтернативный подход к защите конфиденциальных данных

Существует другой подход к защите конфиденциальных данных, основанный на блокировании действий вредоносной программы на более ранних стадиях, чем передача данных по каналу связи, когда сделать уже, как правило, ничего нельзя.

Для того чтобы украсть конфиденциальную информацию, вредоносная программа должна совершить два действия: найти ее и извлечь из какого-либо хранилища (это может быть файл, ключ реестра, специальное хранилище операционной системы), а также передать автору вредоносной программы по каналам связи. При этом, так как на многих компьютерах имеются контролирующие сетевую активность установленных приложений сетевые экраны, передавать собранные данные от собственного имени вредоносная программа не может. Поэтому многие программы класса Trojan-PSW используют различные методы для обхода защиты сетевого экрана и отсылки информации в скрытом от пользователя режиме.

Таким образом, разумным выглядит подход, при котором компонент защиты отслеживает следующие проявления активности приложений, являющейся возможным показателем кражи конфиденциальных данных:

1.Попытка получения доступа к персональным данным или паролям, расположенным в защищенном хранилище (Protected Storage) операционной системы Microsoft Windows.

Данная служба обеспечивает хранение конфиденциальных данных: локальных паролей, паролей к почтовым ящикам POP и SMTP-серверов, паролей доступа в Интернет, паролей для автоматического входа на закрытые разделы сайтов, сведений и паролей для автозаполнения веб-форм, и других. Эти данные вводятся в соответствующие поля почтовых клиентов и браузеров. Как правило, пользователь может сохранить введенные данные, для чего ему необходимо установить специальный флажок. В этом случае введенные данные сохраняются службой Microsoft Windows в защищенном хранилище.

Отметим, что даже пользователи, опасающиеся утечки информации и не сохраняющие данные в браузере, обычно сохраняют пароли учетных записей систем электронной почты, поскольку вводить их каждый раз при получении и/или отправке писем занимало бы слишком много времени. Учитывая, что совпадение пароля от электронной почты и пароля для доступа в Интернет еще встречается у ряда интернет-провайдеров, получение его дает злоумышленнику возможность не только попасть в чужой почтовый ящик, но и воспользоваться параметрами интернет-соединения пользователя.

2.Попытка скрытой отправки данных по каналам связи.

Для передачи собранных данных вредоносные программы пытаются использовать различные методы обхода сетевого экрана (если таковой установлен на компьютере пользователя). Например, они могут запустить процесс интернет-браузера в скрытом режиме и передать ему данные с помощью программных интерфейсов (COM, OLE, DDE и других), предоставляемых большинством браузеров. В этом случае сетевой экран не отреагирует на передачу информации, поскольку в большинстве современных сетевых экранов существует набор предустановленных правил, разрешающих сетевую активность доверенным приложениям. Следовательно, и пользователь не узнает об этом и не сможет предотвратить утечку данных.

Важно отметить, что шифрование похищенных данных при описанном подходе к защите не является проблемой для вредоносной программы, так как перехват ее действий компонентом защиты осуществляется уже на этапах, непосредственно предшествующих передаче украденной и зашифрованной информации по каналам связи.

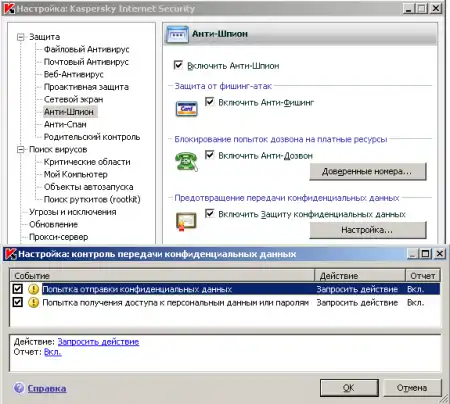

Рассмотренный подход реализован в продукте Kaspersky Internet Security 7.0 компании «Лаборатория Касперского».

Защита от кражи конфиденциальной информации с помощью KIS 7.0 на примере Trojan-PSW.Win32.LdPinch

Модуль защиты конфиденциальных данных включен в продукт Kaspersky Internet Security 7.0 (см. рис. 3) в качестве одной из подсистем компонента «Анти-шпион». Он анализирует поведение всех процессов в системе пользователя и при обнаружении любого из двух рассмотренных выше видов активности позволяет либо предупреждать пользователя, либо автоматически блокировать данное действие.

Рис. 3. Настройки компонента «Анти-шпион» продукта

Kaspersky Internet Security 7.0

Kaspersky Internet Security 7.0

Рассмотрим, как этот модуль KIS защищает пользователя от попытки кражи конфиденциальной информации, на примере реальной троянской программы Trojan-PSW.Win32.LdPinch, главной целью которой является кража паролей от различных установленных на пользовательской машине программ.

Как видно из описания одной из версий программы — Trojan-PSW.Win32.LdPinch.bik, она позволяет похищать информацию о жестком диске компьютера и количестве свободного места на нем, об учетной записи текущего пользователя, сетевом имени компьютера, версии операционной системы, типе процессора, возможностях экрана, установленных на компьютере программах, запущенных процессах и существующих в системе dialup-соединениях. И, конечно, основная похищаемая информация — это пароли от множества программ, среди которых:

1. Системы мгновенного обмена сообщениями:

-ICQ 99B-2002a

-ICQ 2003/Lite/5/Rambler

-Miranda IM

-TRILLIAN

-&RQ, RnQ, The Rat

-QIP

-GAIM

-MSN & Live Messenger

2. Клиенты систем электронной почты:

-The Bat!

-MS Office Outlook

-Mail.Ru Agent

-Becky

-Eudora

-Mozilla Thunderbird

-Gmail Notifier

3. Интернет-браузеры:

-Opera

-Protected Storage(IE,Outlook Express)

-Mozilla Browser

-Mozilla Firefox

4. Утилиты автодозвона:

-RAS

-E-DIALER

-VDialer

5. Файловые менеджеры:

-FAR

-Windows/Total Commander

6. FTP-клиенты:

-CuteFTP

-WS FTP

-FileZilla

-Flash FXP

-Smart FTP

-Coffee Cup FTP

А также ряд других.

Украденные пароли используются в том числе для дальнейшего распространения вредоносной программы. Так, получив пароль от ICQ-клиента, троянская программа меняет его на сайте ICQ и начинает посылать сообщения от имени жертвы со ссылкой на собственный исполняемый файл, стараясь таким образом увеличить число зараженных машин.

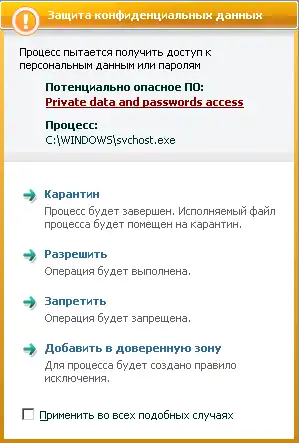

Вся похищенная информация в зашифрованном виде либо отправляется на заданный адрес электронной почты, либо выкладывается на FTP-сервер злоумышленника.

Система защиты конфиденциальных данных, основанная на анализе трафика (аналогичная Norton Privacy Control), не сможет предотвратить отправку шифрованных данных, даже если пользователь занесет все пароли ко всем своим программам в список контролируемых данных. Таким образом, если компьютер, на котором установлен один из продуктов компании Symantec с подсистемой Privacy Control либо другой подобный продукт с похожим подходом к защите конфиденциальной информации, будет атакован новой версией троянской программы Trojan-PSW.Win32.LdPinch, еще не включенной в антивирусные базы и не определяемой другими компонентами защиты, то большинство паролей пользователя будет украдено злоумышленником и использовано по его усмотрению.

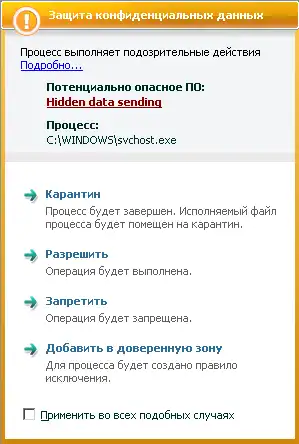

В то же время система защиты, основанная на анализе активности запущенных приложений, позволяет блокировать как сбор (см. рис. 4), так и скрытую отправку (см. рис. 5) конфиденциальных данных троянцем Trojan-PSW.Win32.LdPinch.

Рис. 4. Сообщение программы Kaspersky Internet Security 7.0

о попытке получения доступа к конфиденциальным данным

вредоносной программой Trojan-PSW.Win32.LdPinch

о попытке получения доступа к конфиденциальным данным

вредоносной программой Trojan-PSW.Win32.LdPinch

Рис. 5. Сообщение программы Kaspersky Internet Security 7.0

о попытке скрытой отправки конфиденциальных данных

вредоносной программой Trojan-PSW.Win32.LdPinch

о попытке скрытой отправки конфиденциальных данных

вредоносной программой Trojan-PSW.Win32.LdPinch

Заключение

В нашей статье рассмотрена классификация методов компьютерной кражи информации, проанализированы два принципиально разных подхода к построению компонентов защиты конфиденциальной информации, включаемых в существующие комплексные системы безопасности, а также проанализирована эффективность обоих подходов на примере столкновения компонента защиты одного из продуктов «Лаборатории Касперского» с широко известной троянской программой.

Сравнение названных подходов к защите конфиденциальной информации показало явное преимущество подхода, основанного на анализе поведения запущенных приложений и отслеживании активности, говорящей о возможной попытке кражи конфиденциальных данных. Значительно менее эффективным оказался подход, при котором компонент защиты использует созданный пользователем список не предназначенных для посторонних глаз сведений и следит за тем, чтобы никакой фрагмент этого списка не попал в исходящий сетевой трафик.