Главный враг Apple

Главный враг Apple

Компания штатом в 12 человек зарабатывает $2,5 млн в год, проверяя безопасность чужих программ.

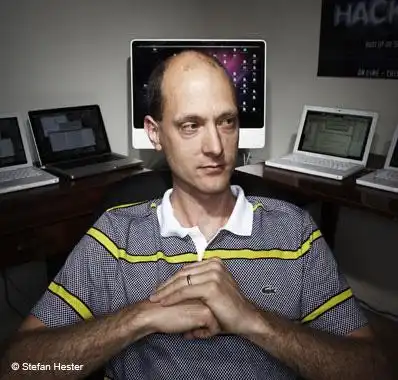

Чарли Миллер любит свой Macbook Pro. Как и другие свои четыре компьютера Apple, и новый iPhone, и два старых, которые ему нужны для работы. Но вот его отношения с компанией, создавшей всю эту технику, совсем не так просты.

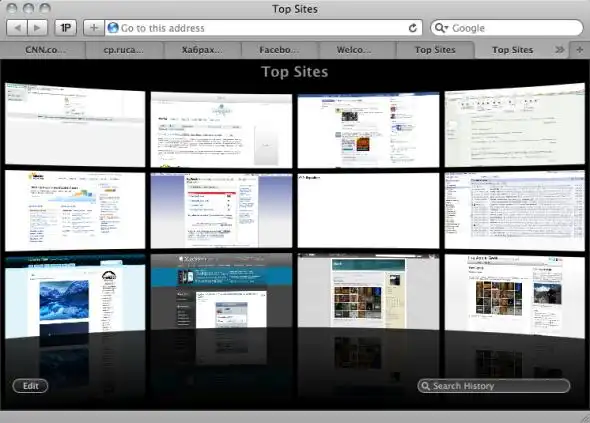

В марте 36-летний специалист по компьютерной безопасности сделал достоянием публики 20 дыр в системе безопасности программного обеспечения Apple. Каждой из них довольно, чтобы захватить контроль над компьютером пользователя, открывшего файл pdf или даже просто зашедшего на зараженный сайт пользуясь браузером Safari.

Такой богатый улов удивил даже Миллера, ставшего за последние четыре года одним из самых знаменитых взломщиков Apple. Устройства Apple оказались совсем не так хорошо защищены, как годами уверяла компания.

«Когда я начал говорить, что Маки не так безопасны как компьютеры с Windows, все смотрели на меня как на идиота, — говорит Миллер. — И мне приходилось доказывать это снова, и снова, и снова».

В 2007 году Миллер первым взломал iPhone, использовав пробел в безопасности браузера Safari. Через полгода, на соревнованиях в Ванкувере, он за две минуты взломал Macbook Air. Полгода назад он придумал способ взламывать iPhone, прислав на него sms.

Миллер, пять лет проработавший аналитиком в Агентстве Национальной Безопасности, утверждает, что делает это не ради демонстрации своих выдающихся хакерских способностей. Напротив, он хочет показать, как просто найти дыру в безопасности любой распространенной программы. Он искал дырки в защите и других программ — Adobe Reader и PowerPoint, — при помощи «фуззинга» («dumb fuzzing»). Суть метода в том, чтобы произвольно менять один бит в атакующем файле до тех пор, пока он не взломает программу. Миллер использует метод куда настойчивее, чем другие хакеры. Прежде, чем анализировать данные в поисках нужной бреши, он в течение 3 недель непрерывно бомбардирует свою мишень непрерывно мутирующими файлами.

Его результаты вряд ли могут порадовать Apple. В программе (для просмотра документов и изображений) Preview было найдено 20 брешей, и все они содержались и в Safari. В Adobe Reader удалось найти только 3 дыры, а в Microsoft PowerPoint — 4.

«Поразительно, что им самим не пришло в голову это сделать, — говорит Миллер. — Единственный талант, который я использовал — это терпение».

Apple не стал комментировать эту информацию. Защитники компании всегда настаивали, что даже если их устройства и не так хорошо защищены, они все равно безопаснее PC. Потому что преступники, по их мнению, не стали бы атаковать операционную систему, занимающую только 8% американского рынка: слишком невелика возможная выгода.

И тем не менее, компьютеры Apple взламывают. Помимо киберпреступников есть и кибершпионы, желающие украсть коды программ конкурентов или важные данные, — для них рыночная доля ничего не значит. Адриель Дезаутелс, гендиректор фирмы Snosoft (кибер безопасность), продает и покупает данные об уязвимости тех или иных программ на быстро растущем черном рынке. Он утверждает, что спрос на бреши в системе безопасности продуктов Apple постоянно растет. Он готов заплатить больше $100000 за проверенную информацию о критической уязвимости Apple. Дезаутелс не рассказывает о своих клиентах, но уверяет, что проверяет каждого из них — и среди них нет киберпреступников.

«Иногда наши покупатели интересуются вполне конкретными дырками в системе безопасности Apple», — говорит он.

Миллер тоже торговал такой информацией. В 2005 году, после ухода из АНБ, он продал информацию о бреши в ОС Linux за $50000 одному правительственному агентству.

«Можете быть уверены, — говорит он, — когда кто-нибудь платит $50 тысяч за дыру в безопасности, он не попросит продавца залатать ее».

В последние годы он занимается некоммерческими исследованиями, которые, по его словам, делают программы безопаснее.

Контракт с компанией Independent Security Evaluators, где Миллер работает с 2007 года, не позволяет ему самостоятельно торговать найденными ошибками. Компания штатом в 12 человек зарабатывает $2,5 млн в год, проверяя безопасность чужих программ. Так что теперь, в свободное от работы время, Миллер взламывает то, что ему вздумается.

Apple, уверяет он, научилась если не ценить, то принимать его работу. Обычно он уведомляет компанию за несколько недель, прежде чем сделать очередную дыру в безопасности достоянием общественности.

«Они всегда очень вежливы, — говорит он, — но кажется, предпочли бы, чтобы меня не существовало».